Le quishing, ou hameçonnage par QR code, est une cybermenace en plein essor qui passe souvent sous les radars. Selon Keepnet Labs, près de 89,3 % des attaques par QR code visent à voler des identifiants et des informations sensibles.

Les cybercriminels exploitent l’innocence des utilisateurs en les redirigeant vers des sites web frauduleux après avoir scanné des QR codes compromis.

Dans un monde hyperconnecté, la vigilance face à ce type d’attaque est indispensable pour éviter la fraude et protéger ses données personnelles.

Qu’est-ce qu’un QR code ?

Un QR code (Quick Response code en anglais) est un type de code-barres qui peut être scanné par des appareils numériques (smartphones ou tablettes).

Ils contiennent divers types de données, comme un lien URL qui redirige l’utilisateur instantanément vers un site ou une application.

Les QR codes sont principalement utilisés pour permettre un accès rapide à des informations et peuvent se trouver sur des affiches, dans des e‑mails ou sur des sites Internet.

Cependant, cette facilité d’utilisation est également exploitée par les cybercriminels pour tromper les utilisateurs.

Qu’est-ce que le quishing ?

Contrairement aux méthodes traditionnelles d’hameçonnage, qui s’appuient sur des e‑mails ou des messages trompeurs, le quishing se sert de la confiance que les personnes ont envers les QR codes.

Quelle est la différence entre le phishing et le quishing ?

Ces deux techniques de cyberattaque ont pour objectif de tromper les utilisateurs afin de collecter des informations sensibles. Le phishing se fait principalement par le biais d’e‑mails, tandis que le quishing repose sur des QR code falsifiés, qui peuvent généralement être intégrés dans des e‑mails.

Comment fonctionne le quishing ?

Lorsqu’un utilisateur scanne un QR code compromis, il peut télécharger involontairement un malware ou d’autres logiciels dangereux. Ces programmes permettent aux cybercriminels d’accéder illégalement aux appareils ou d’en prendre le contrôle, compromettant ainsi la sécurité du réseau de votre entreprise.

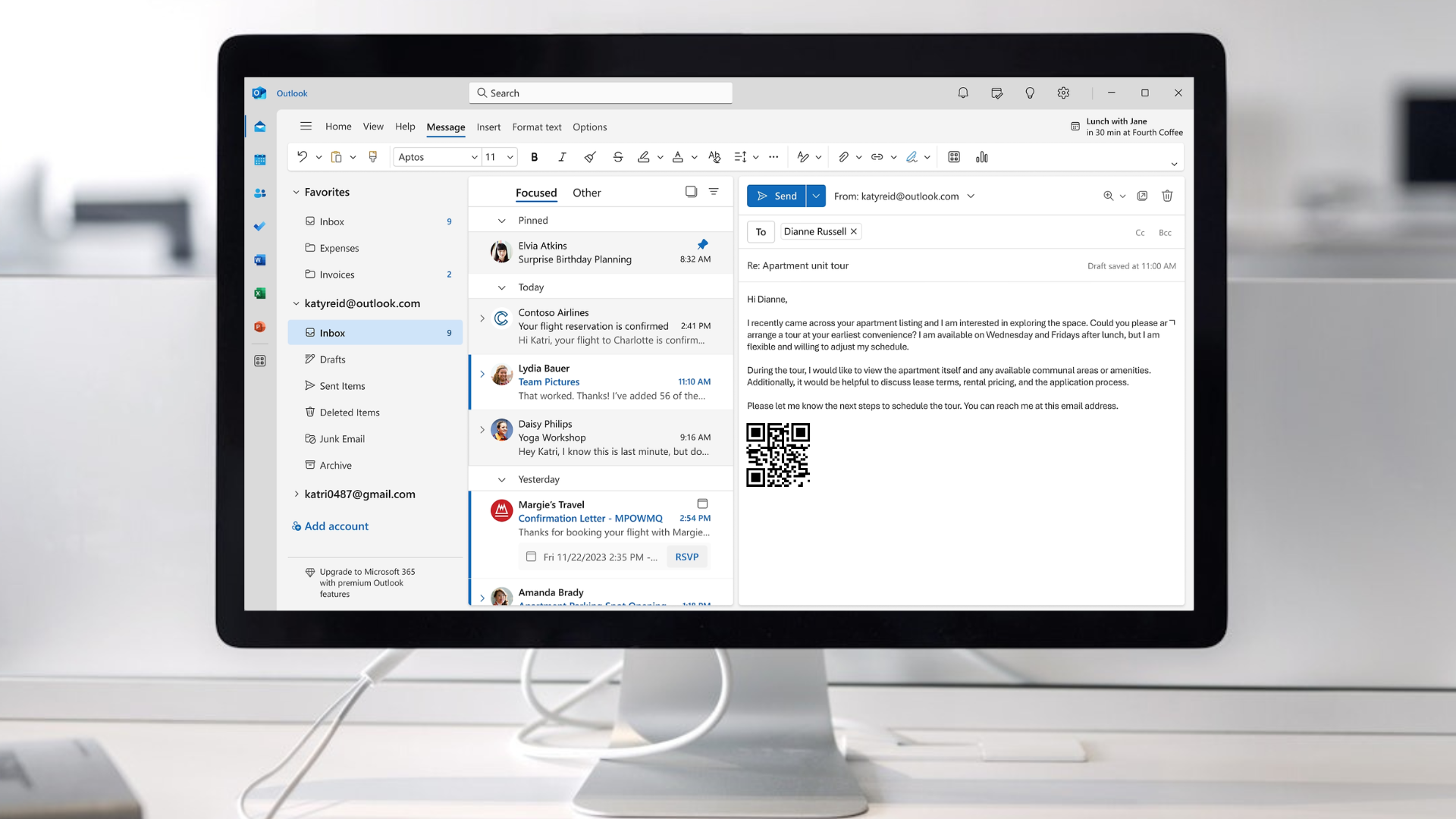

Cela peut provoquer des interruptions d’activité, des pertes de données ou d’autres problèmes de sécurité. Les attaquants intègrent souvent ces QR codes dans des e‑mails pour inciter l’utilisateur à les scanner, ce qui le redirige ensuite vers un site Internet frauduleux où il est invité à saisir ses informations personnelles.

Exemple d’e-mail contenant un QR code frauduleux.

Quels sont les risques associés à cette cyberattaque ?

Après avoir obtenu ces données, l’attaquant peut les utiliser de différentes manières :

L’usurpation d’identité : L’usurpation d’identité se produit lorsque le cybercriminel utilise les informations personnelles de la victime, telles que son nom, son adresse ou son numéro de sécurité sociale, pour se faire passer pour elle.

La fraude financière : Les informations de carte de crédit volées peuvent être utilisées pour faire des transactions non autorisées ou des escroqueries en ligne.

La propagation de rançongiciels : Les données sensibles peuvent également être exploitées pour déployer des rançongiciels, une forme de logiciel malveillant qui bloque l’accès aux fichiers ou aux systèmes jusqu’à ce qu’une rançon soit payée.

Comment se protéger contre le quishing ?

Avant tout, assurez-vous de toujours vérifier l’URL liée à un QR code avant d’interagir avec le site, et évitez de partager vos informations personnelles, de réaliser des paiements ou de télécharger des fichiers à partir de cette source.

Vous pouvez également organiser des formations en cybersécurité au sein de votre entreprise afin de sensibiliser vos collaborateurs à ces menaces et aux bonnes pratiques de protection en ligne.

Ensuite, désactiver l’option d’installation automatique des applications sur votre téléphone pour limiter les risques de téléchargement de logiciels non approuvés.

Enfin, utilisez des applications de sécurité. Ces outils peuvent détecter les malwares et les sites frauduleux, renforçant ainsi votre protection en ligne.

Ainsi, en prenant ces précautions, vous réduisez le risque de devenir une victime d’une attaque de quishing.

Dcom-Solutions vous accompagne

dans la cybersécurité

N’hésitez pas à réserver un appel de découverte de vos besoins,

notre équipe prendra en charge votre demande dans les délais qui vous conviennent.